Pidgin Portable und OTR – verschlüsselt chatten

Chatten ohne dabei »belauscht« zu werden? Das ist möglich, wird allerdings von vielen nicht genutzt. Natürlich sind sich die meisten bewusst, dass ihre Daten durch das Internet weiterhin einfach lesbar und für jeden – entsprechende technische Möglichkeiten vorausgesetzt – so einfach mitzulesen sind, wie es beispielsweise die Rückseite einer Postkarte ermöglicht.

Dabei kann es sehr einfach sein, zumindest wenn es der zum Chatten verwendete Client ermöglicht und dabei Protokolle verwendet, welche weit verbreitet sind.

Doch zunächst ein Blick auf die Art der Verschlüsselung (OTR[1]), bevor es mit einer kleinen Anleitung für Pidgin Portable[2] auf dieser Seite weitergeht.

OTR steht für »Off-the-Record Messaging« und bedeutet auf deutsch übersetzt soviel wie etwa »Inoffzielle Nachrichtenübertragung«. Dies ist natürlich im übertragenen Sinne gemeint, denn natürlich möchte man glaubhaft und offiziell Daten übermitteln, jedoch soll die digitale Unterhaltung niemand belauschen können.

Im Artikel bei Wikipedia[1] sind vier Eckpfeiler des OTR benannt:

-

Verschlüsselung (Encryption)

Niemand kann die Nachrichten mitlesen.

-

Beglaubigung (Authentication)

Man kann sich sicher sein, dass der Empfänger derjenige ist, für den man ihn hält.

-

Abstreitbarkeit (Deniability)

Verschlüsselte Nachrichten enthalten keine elektronische Signatur. Es ist also möglich, dass jemand Nachrichten nach einer Konversation so fälscht, dass sie von einem selbst zu stammen scheinen. Während eines Gespräches kann der Empfänger aber gewiss sein, dass die empfangenen Nachrichten authentisch und unverändert sind.

-

Folgenlosigkeit (Perfect Forward Secrecy)

Wenn man seinen langlebigen privaten Schlüssel verloren hat, so hat dies keine Auswirkung auf die Kompromittierung bisher getätigter Gespräche.

Dieses Konzept weicht in ein paar Punkten von anderen, etablierten Verschlüsselungsmethoden ab. Insbesondere die Abstreitbarkeit und Folgenlosigkeit ist beispielsweise bei per PGP/GnuPG verschlüsselter Datenübertragung nicht gegeben.

Schön wäre es, könnte man auf diese Funktion einfach mit einem Mausklick zurückgreifen beziehungsweise sie aktivieren. Noch schöner wäre es, wenn man dafür keinen neuen Account bei einem Anbieter für Messaging benötigt, sondern weiterhin auf ICQ, MSN, Yabber/XMPP, etc. zurückgreifen könnte.

Weil es so schön ist, ist all dies mit Pidgin[3] und natürlich auch Pidgin Portable[2] möglich.

Für Pidgin selbst gibt es einige Anleitungen, beispielsweise eine sehr kurz und knackig geratene Anleitung auf http://ryuu.de[4] oder auch ein wenig ausführlicher in Form der Anleitungauf nureinhobby.org[5]. Leider gehen die meisten Anleitungen nicht darauf ein, was bei Pidgin Portable zu beachten ist. Versucht man einfach, die für die normale Pidgin-Version vorgesehene Installation vorzunehmen, endet diese einfach in einer Fehlermeldung.

Auf der offiziellen Website von Pidgin Portable[2] ist ein Link zur aktuellen Version von Pidgin-OTR für die Portable-Version zu finden. Da direkt auf die aktuelle Version verlinkt wird, spare ich mir einen Link auf eine vermutlich schon in ein paar Monaten veraltete Datei.

Nach dem Herunterladen der Datei muss das Plugin für Pidgin Portable natürlich erst einmal installiert werden. An dieser Stelle daher eine kurze, bebilderte Anleitung der einzelnen Schritte

Natürlich ist das OTR-Plugin für Pidgin Portable auch in deutscher Sprache verfügbar. Einfach bei der Installation Deutsch als Sprache auswählen und bestätigen.

Anschließend wird man vom Assistenten Schritt für Schritt durch die Installation geführt – auf Deutsch natürlich.

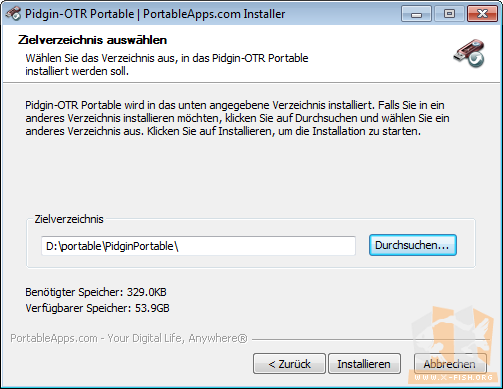

Im Gegensatz zur Version für die normale, also auf dem System installierte Version von Pidgin muss man für die Installation bei Pidgin Portable für das OTR-Plugin das Zielverzeichnis manuell korrigieren. Die Standardauswahl hat daher keinen Laufwerksbuchstaben und ist somit kein gültiger Installationspfad.

In meinem Fall befindet sich Pidgin Portable auf der Partition »D:«. Der entsprechende Pfad ist auszuwählen oder per Hand einzugeben.

Sollte noch eine Instanz von Pidgin gestartet sein, muss sie nun geschlossen werden. Ansonsten kann das Plugin nicht installiert werden.

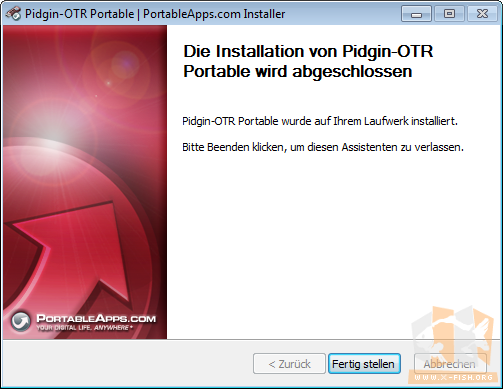

Man ist eigentlich nur noch einen Klick vom Ende der Installation entfernt. Wenn Pidgin beendet wurde oder es ohnehin nicht gestartet war, sollte eine Meldung wie auf dem folgenden Screenshot die erfolgreiche Installation verkünden:

Unter Werkzeuge – Plugins (auch mittels der Kombination Strg + U zu öffnen) können nun die Plugins aufgerufen werden. Nach der Installation ist das OTR-Plugin noch deaktiviert und muss manuell aktiviert werden.

Nach dem Aktivieren ist das OTR-Plugin jedoch noch nicht sofort einsatzbereit. Das Menü mit den Plugins kann schon geschlossen werden, da die weitere Konfiguration an einer anderen Stelle fortgenommen werden muss.

Denn noch ist kein Schlüssel generiert. Dieser Schlüssel ist für das eigene System beziehungsweise die verwendete Installation von Pidgin. Man muss den Schlüssel nicht sichern um ihn auf andere Geräte exportieren zu können. Dies ist der Umsetzung des Eckpfeilers »Folgenlosigkeit« zu verdanken. Bei einer neuen Installation kann einfach ein neuer Schlüssel angelegt werden. Dies muss nun mittels Klick auf generieren geschehen.

Es öffnet sich anschließend ein kleines Fenster, von welchem ich keinen Screenshot erstellt habe. Es wird lediglich über das Erzeugen eines Schlüssels informiert, anschließend kehrt Pidgin zum vorherigen Fenster zurück. Allerdings ist dort nun ein Fingerprint zu sehen.

Anschließend sollte im Chatfenster unten rechts eine neue Option sichtbar sein. Beziehungsweise die Statusmeldung »Nicht privat«.

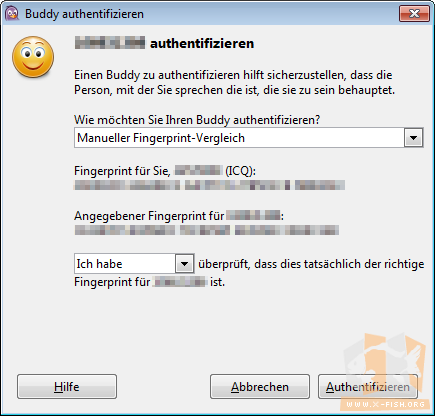

Durch den erfolgreichen Versuch eine per OTR verschlüsselte Verbindung zu erstellen, ändert sich die Statusmeldung in »Unverifiziert«. Noch hat man nicht bestätigt, dass man sich sicher ist, dass am anderen Ende auch wirklich die Person sitzt, welche man dort erwartet.

Wenn man sich sicher ist, kann man den »Buddy authentifizieren«. Als Auswahlmöglichkeit steht hierfür der Eintrag Manueller Fingerprint-Vergleich im Dropdown-Menü zur Verfügung.

Hat man den Buddy als vertrauenswürdig eingestuft, wird die Verbindung auch entsprechend gekennzeichnet:

Die Statusmeldung »Privat« signalisiert, dass nun die Verbindung verschlüsselt und verifiziert abläuft. Stellt man zu einem späteren Zeitpunkt erneut die Verbindung zum Gesprächspartner her, muss auch der Fingerprint nicht erneut verifiziert werden.

Für Linux gibt es natürlich auch OTR für Pidgin. Dies wird beispielsweise im Wiki von ubuntuusers.de[6] auch ausführlich beschrieben.

Ich verwende inzwischen OTR für Pidgin sowohl unter Linux wie auch unter Windows seit etlichen Monaten. Natürlich sind es nicht viele, mit denen ich verschlüsselt kommuniziere. Aber eventuell werden es ja nach diesem Blog-Beitrag wieder ein paar mehr?

X_FISH