TrueCrypt: Eine komplette Partition bzw. Festplatte verschlüsseln

Schon länger wollte ich mit TrueCrypt nicht nur Container anlegen, sondern eine komplette Partition oder gar eine komplette Festplatte verschlüsseln. Nicht weil ich so hochsensible Daten haben würde, sondern vielmehr weil ich es einfach mal ausprobieren wollte.

Wie lange würde das Anlegen der verschlüsselten Partition dauern? Kann ich sowohl von Linux als auch von Windows darauf zugreifen? Gibt es Probleme mit Windows wenn ich die Datenträgerverwaltung aufrufe?

Fragen über Fragen, welche ich nun alle beantwortet bekommen habe. Die letzte sogar recht »schmerzvoll«, mehr dazu im letzten Teil dieses Blogeintrags.

Verwendet habe ich die TrueCrypt-Version 5.1a unter Linux (Ubuntu 7.10) sowie die Windows-Version von TrueCrypt, ebenfalls in der Version 5.1 in Verbindung mit Windows Vista 32 Bit. Da ich die Partition von Linux aus mit TrueCrypt bearbeitet habe, zeigen sämtliche Screenshots die Linux-Version von TrueCrypt. Da die Fenster aber so gut wie identisch sind, sollte dies für Windows-Benutzer kein Problem beim Nachvollziehen der einzelnen Schritte darstellen.

Hinweis im Dezember 2018

Die Anleitung habe ich im April 2008 geschrieben. Damals war die Version 5.1 von TrueCrypt noch aktuell und TrueCrypt wurde bis Februar 2012 kontinuierlich verbessert und bis zur Version 7.1a auf vielen Seiten ausdrücklich empfohlen.

Mit der Version 7.2 wurde im Mai 2014 die Möglichkeit zum Verschlüsseln entfernt und das Programm ausschließlich auf das Entschlüsseln früher angelegter Container und verschlüsselter Partitionen reduziert. TrueCrypt wurde seitdem auf keiner der zahlreichen Plattformen weiterentwickelt.

Als Alternative zu TrueCrypt wird

VeraCrypt empfohlen. VeraCrypt kann alte TrueCrypt-Verschlüsselungen entschlüsseln und bietet ein eigenes, verbessertes Containerformat an.

Die aktuelle Version vom 12. September 2018 trägt die Versionsnummer 1.23. VeraCryt gibt es für Windows, MacOS, Linux und FreeBSD.

Die einzelnen Screenshots sind verkleinert worden damit sie in das Fenster meiner Homepage passen. Mittels einem Klick auf das jeweilige Bild kann es in originaler Größe in einem neuen Browserfenster bzw. -tab aufgerufen werden.

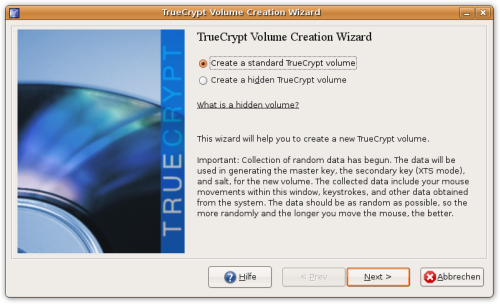

Die Oberfläche von TrueCrypt präsentiert sich wie seit diversen Versionen gewohnt aufgeräumt, klar und so gut wie unmissverständlich. Mittels einem Klick auf »Create Volume« gelangt man zum Dialog wie er im nächsten Bild zu sehen ist:

Natürlich möchte ich diesmal ein komplettes Laufwerk verschlüsseln und nicht nur einen Container anlegen. Daher wähle ich die komplette Festplatte aus in Form von /dev/sdb aus. Unter Windows würde die gleiche Auswahl übrigens \Device\Harddisk1 lauten.

Natürlich kann man auch eine einzelne Partition verwenden und muss nicht die komplette Festplatte auswählen.

Unerfahrenen Benutzern wird nun dazu geraten einen Container anzulegen anstatt eine komplette Partition bzw. Festplatte zu verschlüsseln. Wieso das seinen Sinn hat? Dazu später mehr. Ich habe natürlich ausgewählt das komplette Device, in meinem Fall also die komplette Festplatte verschlüsseln zu wollen und das ich mir sicher bin das ich genau das auch will.

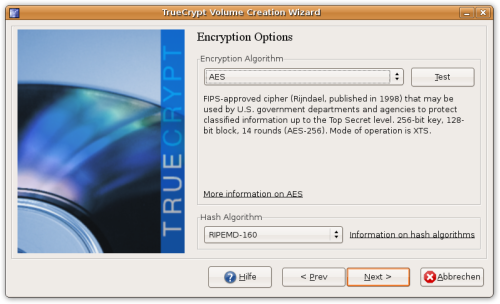

Der nächste Schritt ist das Auswählen des Verschlüsselungsalgorhythmus. Ich habe es beim Standardeintrag, also »AES« belassen.

Nach der Bestätigung des Algorhythmus wird man aufgefordert das Passwort für die Verschlüsselung einzugeben. Man kann es später auch noch bzw. sogar mehrfach ändern, dennoch sollte man schon jetzt ein sicheres, also komplexes Passwort wählen. Ein paar Informationen wie so ein Passwort aufgebaut sein sollte (und wie nicht) sind beispielsweise hier zu finden: Security: Passwort.

TrueCrypt meldet sich unter Umständen mit der Warnung das das Passwort nicht komplex genug sei. Man kann dennoch das eigene Passwort verwenden und muss sich kein Neues ausdenken.

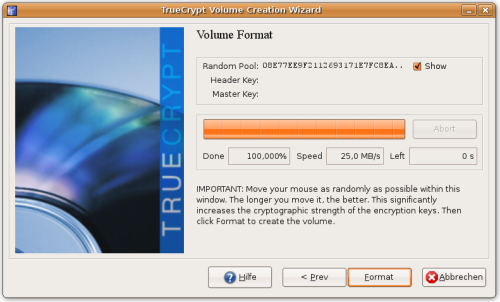

Das einzige zur Verfügung stehende Format ist »FAT«. Zwar ist ein Dropdown-Menü vorhanden, aber außer »None« ist kein weiterer Menüpunkt vorhanden.

Die Option »Quick format« kann aktiviert werden. In diesem Fall formatiert TrueCrypt die Partition bzw. das Laufwerk deutlich schneller, die zuvor vorhandenen Daten werden allerdings nicht so sicher gelöscht wie möglich. Ein entsprechender Warnhinweis wird von TrueCrypt bei Auswahl dieser Option automatisch eingeblendet.

Wenn man sich sicher ist die Formatierung zu starten, bestätigt man dies mit »Format«.

Anschließend kommt die übliche Warnung von wegen »Sind Sie wirklich sicher? Es werden alle vorhandenen Daten gelöscht«.

Nach dem Starten des Vorgangs ohne »Quick format« ausgewählt zu haben nicht erschrecken: Bei meiner 320 Gigabyte großen Festplatte hatte TrueCrypt zunächst 11 Stunden für das Anlegen der Partition kalkuliert gehabt. Nicht mal eine Minute später hatte sich die Anzeige dann auf 3 Stunden eingependelt welche mit der benötigten Zeit fast übereinstimmen.

Nach knapp über zwei Stunden habe ich den folgenden Screenshot aufgenommen. Die angegebenen 3 Stunden waren also korrekt kalkuliert gewesen:

Noch ein Screenshot kurz vor Schluss...

...und fertig ist das Anlegen des verschlüsselten Bereiches in Verbindung mit sicherem Löschen der zuvor vorhandenen Daten. Nicht davon verwirren lassen das das abgebildete Fenster »stehenbleibt«.

Die eigentliche Meldung versteckt sich eventuell hinter dem Fenster, je nachdem ob man es noch einmal in den Vordergrund geholt hat oder ob der Rechner einfach »ruhig durchgelaufen« ist:

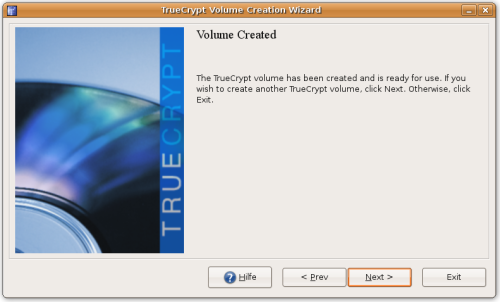

Nach erfolgreichem Anlegen gibt TrueCrypt noch folgendes Fenster aus um nach dem Bestätigen wieder die Standardansicht wie nach dem Start des Programms anzuzeigen.

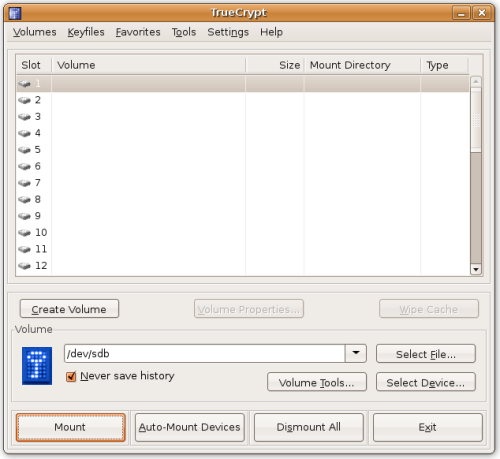

Nun ans Mounten der Festplatte. Wie schon angegeben habe ich keine Partition sondern die komplette Festplatte formatiert. Daher wähle ich unter Linux auch nicht den bekannten Pfad zu einer Partition, sondern den Pfad zum eigentlichen Device aus: /dev/sdb:

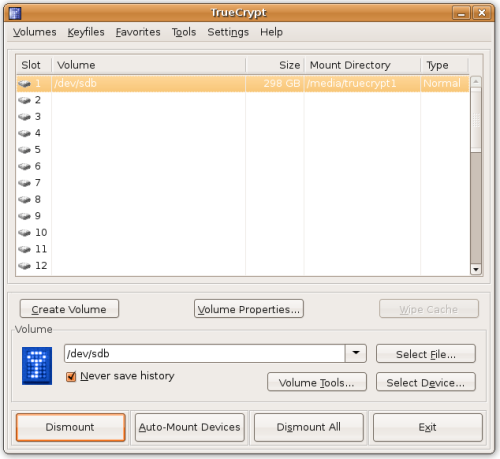

Nur einen Slot auswählen, das richtige Passwort eingeben und schon ist der verschlüsselte Bereich zum Lesen und Schreiben gemountet:

Zum Testen ob ich an die Dateien auch unter Windows herankomme habe ich in den gemounteten Bereich einfach ein Bild kopiert und anschließend den verschlüsselten Bereich wieder per TrueCrypt-GUI ungemountet.

Die nächsten Bilder zeigen es deutlich: Von Linux habe ich zu Windows gewechselt. Dort habe ich wie eingangs schon erwähnt ebenfalls die Version 5.1a installiert gehabt. Die Partition bzw. Festplatte konnte ich bequem über das Menü auswählen und mounten:

Im WindowsExplorer sieht man: Das Bild ist da, ich kann auch von Windows aus mit Lese- und Schreibzugriff auf die Daten zugreifen.

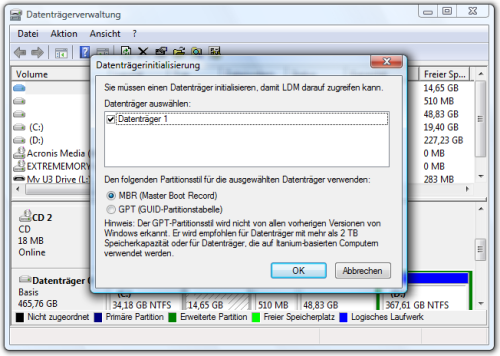

Es ist keine Partition angelegt. Was passiert nun eigentlich wenn ich die Datenträgerverwaltung von Windows Vista aufrufe? Na, ich habe es einfach mal probiert.

Die Zerstörung des verschlüsselten Bereichs

Warnung: Dieser Schritt hat zur irreparablen Zerstörung des verschlüsselten Bereiches geführt!

Die folgenden Schritte nicht nachmachen – außer ihr wollt selbst testen ob sich noch Daten wiederherstellen lassen.

Ich habe lediglich die Meldung das ich den MBR neu schreiben wolle bestätigt. Dabei wurden für TrueCrypt wichtige Bereiche überschrieben und die verschlüsselten Daten (in meinem Fall lediglich die Kopie eines Bildes) waren zerstört.

Nach dem Neuschreiben des MBR präsentierte sich die Festplatte unter Windows als »Nicht zugeordnet« und somit ohne jegliche Partitionen.

Wieder unter Linux wollte ich versuchen ob ich die Daten bzw. den verschlüsselten Bereich nicht doch wiederherstellen kann. Dafür habe ich auf TestDisk zurückgegriffen.

Da ich unter Ubuntu das entsprechende Paket einfach installieren kann, bin ich diesen Weg gegangen:

sudo apt-get install testdisk

Anschließend habe ich die 320 GB Festplatte mit TestDisk durchsuchen lassen – erfolglos. Für TestDisk war die Festplatte ohne jegliche Partition (was ja genaugenommen auch stimmt) und es waren keine Informationen vorhanden mit welchen Daten hätten wiederhergestellt werden können.

TestDisk 6.6, Data Recovery Utility, February 2007

Christophe GRENIER <grenier@cgsecurity.org>

http://www.cgsecurity.org

TestDisk is free software, and

comes with ABSOLUTELY NO WARRANTY.

Select a media (use Arrow keys, then press Enter):

Disk /dev/hdc - 75 MB / 71 MiB (RO)

Disk /dev/sda - 500 GB / 465 GiB

Disk /dev/sdb - 320 GB / 298 GiB

Disk /dev/sdc - 1020 MB / 973 MiB

[Proceed ] [ Quit ]

Note: Disk capacity must be correctly detected for a successful recovery.

If a disk listed above has incorrect size, check HD jumper settings, BIOS

detection, and install the latest OS patches and disk drivers.

Mein Fazit soweit an dieser Stelle: Das ich weder das Bild noch den verschlüsselten Bereich nicht mit relativ einfachen Mitteln wiederherstellen konnte, spricht eigentlich für die Qualität vo TrueCrypt. Für den normalen Heimanwedender genügt also eine mit TrueCrypt verschlüsselte Festplatte und die Datenträgerverwaltung von Windows Vista um die Daten recht sicher zerstören zu können... *räusper*

Gut, das war jetzt zynisch, aber es entspricht sicherlich der Wahrheit das diese »Sicherheitsstufe« für die meisten Anwender ausreichen sollte wenn sie ihre gebrauchte Festplatte beispielsweise bei eBay verkaufen wollen.

Der zweite Durchlauf

Neugierig wie sich Windows Vista bzw. die dazugehörige Datenträgerverwaltung verhält, habe ich eine Partition angelegt und diese dann mit TrueCrypt von Linux aus als verschlüsselten Bereich neu angelegt.

Mittels der Option »Quick format« musste ich dafür auch keine weiteren drei Stunden warten, sondern war sehr schnell für den Test bereit.

Diesmal wurde nicht /dev/sdb sondern /dev/sdb1 als zu verschlüsselnder Bereich ausgewählt. Das Einbinden unter Linux wie auch unter Windows ging problemlos von der Hand, auf den verschlüsselten Bereich konnte wie erwartet lesend und schreibend zugegriffen werden.

Bei gparted wurde die Festplatte mit einem »unbekannten Dateisystem« angegeben. Die Ausgabe von fdisk unter linux lautete:

Disk /dev/sdb: 320.0 GB, 320072933376 bytes

255 heads, 63 sectors/track, 38913 cylinders

Units = cylinders of 16065 * 512 = 8225280 bytes

Disk identifier: 0x000d037f

Device Boot Start End Blocks Id System

/dev/sdb1 1 38913 312568641 83 Linux

Der Partitionstyp »83« wäre »Linux native partition« – und als solche hatte ich sie mittels gparted angelegt gehabt.

Anders als im ersten Versuch war die Datenträgerverwaltung von Windows diesmal mit der Festplatte »zufrieden«. Schließlich war eine Partition angelegt worden. Zwar war sie für Windows Vista nicht formatiert, aber es kam keine Meldung das der MBR neu geschrieben hätte werden müssen.

Um es noch einmal zu betonen: Unter Windows konnte ich mit TrueCrypt die verschlüsselte Partition problemlos einbinden. Lediglich die Datenträgerverwaltung von Windows konnte mit der Partition nichts anfangen.

Mein persönliches Fazit

In der Regel wird es wohl so sein das keine kompletten Datenträger verschlüsselt werden, sondern nur einzelne Partitionen. Die Variante mit den Containern ist natürlich auch noch vorhanden, jedoch können diese von jedem Benutzer mit entsprechenden Zugriffsrechten umbenannt oder gelöscht werden. Von da her würde ich wenn ich es bräuchte nicht auf Container, sondern auf verschlüsselte Partitionen zurückgreifen.

Was ich noch nicht testen konnte: Ob es Probleme bei großen Dateien gibt bzw. wie Windows bzw. Linux damit umgeht.

Ich muss wohl mal eine Knoppix-DVD per Bittorrent herunterladen und dann unter Windows testen ob ich Zugriff auf die Datei erhalte. Bei einer FAT-Partition (sofern TrueCrypt sie als solche anlegt) könnten ja Probleme entstehen.

Ich werde berichten!

X_FISH